Com a crescente conectividade dos dispositivos modernos, a necessidade de medidas de segurança robustas está se tornando cada vez mais essencial. Este artigo da Essentials mergulha nas complexidades da autenticação segura e da criptografia, explorando as técnicas e tecnologias cruciais para proteger a integridade, confidencialidade, autenticidade dos dados e garantir a disponibilidade dos dados.

O que é Autenticação Segura?

Em uma era em que as ameaças e ataques cibernéticos estão em constante evolução, a importância da autenticação segura não pode ser subestimada. A autenticação segura é um processo dentro do domínio da cibersegurança que garante a legitimidade de usuários, dispositivos ou sistemas que tentam acessar informações sensíveis ou recursos digitais. O objetivo principal da autenticação segura é verificar a identidade de indivíduos ou entidades, evitando assim o acesso não autorizado e protegendo dados valiosos contra comprometimentos.

O que é Criptografia?

No contexto da autenticação segura, a criptografia desempenha talvez o papel mais importante na proteção de informações sensíveis durante o processo de transmissão e armazenamento. É um componente fundamental da cibersegurança que permite que os dados sejam convertidos em um formato codificado usando algoritmos e chaves, tornando-os ilegíveis para partes não autorizadas. Na autenticação segura, a criptografia é empregada para proteger credenciais de usuário, informações pessoais e outros dados sensíveis trocados entre usuários e sistemas.

Quando um usuário faz login ou fornece credenciais de autenticação, os dados associados são frequentemente transmitidos por redes, seja pela internet ou uma rede interna. Sem criptografia, essas informações poderiam ser interceptadas por agentes mal-intencionados através de técnicas como escuta clandestina ou ataques man-in-the-middle. A criptografia garante que, mesmo que interceptados, os dados interceptados sejam indecifráveis sem a chave de decriptação correspondente.

A criptografia é usada para proteger não apenas as credenciais de login, mas também todo o canal de comunicação entre o usuário e o sistema. Protocolos como o Secure Sockets Layer (SSL) ou Transport Layer Security (TLS), por exemplo, utilizam a criptografia para garantir a confidencialidade e integridade dos dados durante a transmissão pela internet.

Técnicas Clássicas de Criptografia

As técnicas clássicas de criptografia baseavam-se no conceito de “segurança pela obscuridade”, onde os métodos de criptografia eram deliberadamente mantidos em segredo, conhecidos apenas por alguns poucos selecionados. Embora eficaz para comunicação segura, esse método provou ser desafiador de implementar em grande escala.

Um sistema clássico de criptografia, como o exemplo mostrado na Figura 1, envolvia o remetente e o destinatário concordando com chaves de criptografia/descriptografia pré-compartilhadas, que eram usadas sequencialmente para criptografar e descriptografar mensagens.

Figura 1: Um sistema criptográfico clássico de circuito fechado

O one-time pad, uma técnica específica de criptografia, exigia uma chave pré-compartilhada do mesmo tamanho ou maior que a mensagem. O termo “One-time pad” originalmente se referia a chaves em um bloco de anotações que eram usadas e depois destruídas, exigindo que o remetente e o receptor se encontrassem em um local seguro para trocar um novo conjunto de chaves assim que as chaves pré-compartilhadas fossem esgotadas.

Esses métodos se tornaram obsoletos diante da comunicação eletrônica global de hoje. A necessidade de segurança agora se estende a uma escala global, onde a interceptação potencial por indivíduos com intenções hostis exige a adoção de métodos mais avançados e robustos.

Autenticação e Criptografia com a Internet das Coisas

A criptografia é particularmente importante com o avanço da Internet das Coisas (IoT). A natureza diversificada e interconectada dos dispositivos IoT traz um conjunto único de desafios e vulnerabilidades. As principais razões pelas quais a criptografia é essencial em redes IoT incluem:

- Privacidade e Confidencialidade dos Dados: Os dispositivos IoT frequentemente coletam e transmitem dados sensíveis, que vão desde informações pessoais até dados operacionais críticos em ambientes industriais. A criptografia garante que esses dados permaneçam confidenciais e privados, mesmo que sejam interceptados durante a transmissão ou se um dispositivo for comprometido.

- Comunicação Segura: Muitos dispositivos IoT se comunicam entre si e com servidores centrais através de redes. A criptografia protege essas comunicações, prevenindo o acesso não autorizado e a espionagem. Sem criptografia, agentes mal-intencionados poderiam explorar canais não seguros para manipular dados ou lançar ataques.

- Autenticação e Controle de Acesso: Os dispositivos IoT precisam se autenticar para estabelecer confiança dentro de uma rede. A criptografia é necessária para proteger o processo de autenticação, garantindo que apenas dispositivos autorizados possam se comunicar e trocar dados.

- Proteção Contra Adulteração: A criptografia protege a integridade dos dados transmitidos ou armazenados pelos dispositivos IoT. Ela impede que agentes mal-intencionados manipulem os dados, garantindo que as informações recebidas por outros dispositivos ou sistemas sejam verdadeiras e inalteradas.

- Gerenciamento de Identidade dos Dispositivos: Cada dispositivo IoT deve ter uma identidade única para se distinguir dos outros em uma rede. A criptografia é essencial para gerenciar e proteger essas identidades dos dispositivos, prevenindo a falsificação de identidade ou acesso não autorizado ao ecossistema IoT.

- Irrevogabilidade: Embora uma assinatura digital sozinha não possa autenticar o remetente, a introdução de um certificado digital resolve esse problema garantindo a legitimidade das chaves públicas de ambas as partes por meio de um terceiro confiável. Este processo impede que impostores em potencial enviem mensagens criptografadas com chaves públicas e assinaturas digitais falsas.

- Conformidade Regulatória: Muitas indústrias e regiões possuem regulamentações específicas sobre a privacidade e a segurança dos dados. A criptografia ajuda as implantações de IoT a cumprirem essas regulamentações, fornecendo um mecanismo de segurança robusto para proteger informações sensíveis.

- Mitigação de Riscos de Segurança Física: Os dispositivos IoT são frequentemente implantados em ambientes diversificados e fisicamente acessíveis. A criptografia ajuda a mitigar os riscos associados ao acesso físico aos dispositivos, garantindo que, mesmo que um dispositivo seja comprometido fisicamente, os dados armazenados nele permaneçam seguros.

- Construindo a Confiança do Consumidor: Em aplicações IoT voltadas para o consumidor, como casas inteligentes ou dispositivos vestíveis, a criptografia é essencial para construir confiança. A criptografia é um elemento fundamental para proporcionar aos usuários a certeza de que seus dados estão sendo tratados de maneira segura.

Desafio-Resposta: Melhorando a Segurança da Autenticação

Embora a abordagem tradicional de usar senhas continue sendo comum, ela é cada vez mais reconhecida como vulnerável a ataques sofisticados, como a interceptação. Em resposta, técnicas mais avançadas, como o método de desafio-resposta, surgiram para fortalecer os processos de autenticação.

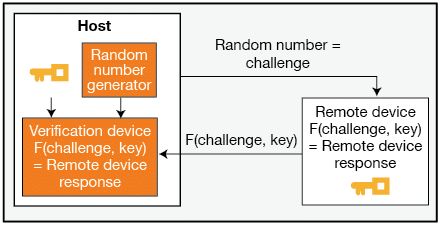

O método de desafio-resposta pode ser baseado em criptografia simétrica ou assimétrica. A criptografia simétrica usa a mesma função e chave criptográfica tanto no lado do servidor quanto no lado do cliente. A criptografia assimétrica usa funções e chaves diferentes nos lados do servidor e do cliente.

Criptografia Simétrica Desafio-Resposta:

Na criptografia simétrica desafio-resposta, o servidor e o cliente compartilham uma chave secreta. O servidor gera um desafio aleatório, e o cliente criptografa esse desafio usando a chave secreta compartilhada, criando uma resposta. A resposta criptografada é então enviada ao servidor, que a descriptografa usando a mesma chave secreta. Se a resposta descriptografada corresponder ao desafio original, o cliente é autenticado. Um algoritmo de hashing, um processo matemático de conversão de dados em uma string ilegível, é usado para a criptografia e descriptografia. Um algoritmo de hashing seguro e suficientemente complexo deve ser utilizado para garantir que a descriptografia não possa ser imitada.

Figura 2: Autenticação baseada em criptografia simétrica

Vantagens:

Eficiência: A criptografia simétrica é computacionalmente mais eficiente do que a criptografia assimétrica, tornando-a adequada para cenários onde a velocidade é crucial.

Gerenciamento de Chaves: Apenas uma chave secreta precisa ser gerenciada entre o servidor e o dispositivo.

Desafios:

Distribuição de Chaves: Distribuir e gerenciar de forma segura a chave secreta compartilhada pode ser desafiador, especialmente em sistemas de grande escala.

Autenticação com Desafio-Resposta em Criptografia Assimétrica

Na autenticação com desafio-resposta usando criptografia assimétrica, é utilizado um par de chaves composto por uma chave pública e uma chave privada. A chave pública é compartilhada abertamente, enquanto a chave privada permanece secreta. O servidor envia um desafio ao cliente; o cliente criptografa o desafio usando a chave privada, criando uma resposta. A resposta criptografada é então enviada ao servidor, que a descriptografa usando a chave pública do cliente. Se a resposta descriptografada corresponder ao desafio original, o cliente é autenticado. Os esquemas de criptografia assimétrica comumente utilizados incluem RSA (Rivest-Shamir-Adleman) e ECDSA (Elliptic Curve Digital Signature Algorithm).

Figura 3: Autenticação com chave assimétrica

Vantagens:

Distribuição de Chaves: A criptografia assimétrica elimina a necessidade de chaves secretas compartilhadas, simplificando a distribuição e o gerenciamento de chaves.

Segurança: A chave privada nunca sai do servidor, o que aumenta a segurança.

Desafios:

Sobrecarga Computacional: A criptografia assimétrica é geralmente mais exigente em termos computacionais do que a criptografia simétrica, o que pode ser uma preocupação em ambientes com recursos limitados.

Comprimento da Chave: Comprimentos de chave mais longos são frequentemente necessários para garantir segurança equivalente, o que pode impactar o desempenho.

Em ambos os casos, o método de desafio-resposta adiciona uma camada extra de segurança ao processo de autenticação, tornando-o mais resistente a ataques. A escolha entre criptografia simétrica e assimétrica depende de fatores como eficiência computacional, considerações sobre o gerenciamento de chaves e o nível de segurança desejado.

Aprofundando-se nos Algoritmos de Hashing Seguro

Ao contrário da criptografia, que é um processo bidirecional, o hashing é uma função unidirecional e não reversível que transforma dados de entrada em uma string de comprimento fixo de caracteres, geralmente um valor de hash. Esses algoritmos geram uma impressão digital única para qualquer entrada fornecida, oferecendo um meio de verificar a integridade dos dados, autenticar informações e armazenar senhas de forma segura. A força de um algoritmo de hashing está em sua capacidade de produzir um valor de hash único mesmo para a menor alteração na entrada, tornando-o indispensável para tarefas como verificação de dados, assinaturas digitais e proteção de senhas. Alguns dos algoritmos de hashing mais amplamente utilizados incluem SHA-256 e SHA-3.

Operação Lógica XOR

Como é utilizado na maioria dos algoritmos de hashing, é importante entender como a operação lógica XOR (exclusive OR) funciona no contexto de criptografia e descriptografia.

Figura 4: Tabela Verdade e Funcionalidade do XOR

Utilizando as propriedades do XOR, uma entrada pode servir como chave para processar dados através da outra entrada. Por exemplo, se A representa um único bit de uma chave de criptografia, realizar uma operação XOR com um bit de dados de B inverte o bit quando A é 1. Esta operação pode ser revertida realizando outra operação XOR entre o resultado criptografado e a chave.

Para ilustrar esse conceito, vamos pegar a palavra “Secret”, criptografá-la usando XOR com uma chave escolhida e, em seguida, descriptografá-la usando a mesma chave e a função XOR. No exemplo dado, a chave escolhida é a letra “k”, que é convertida para binário (01101011) usando o padrão de codificação de caracteres ASCII. A palavra “Secret” também é convertida para binário (01010011 01100101 01100011 01110010 01100101 01110100). Realizando o XOR de cada letra em “Secret” com a chave resulta no valor criptografado.

| s | e | c | r | e | t |

| 00111000 | 00001110 | 00001000 | 00011001 | 00001110 | 00011111 |

Para descriptografá-lo, realizamos o XOR do valor criptografado com a mesma chave, resultando na restauração da palavra original “Secret”.

| s | e | c | r | e | t |

| 01010011 | 01100101 | 01100011 | 01110010 | 01100101 | 01110100 |

SHA-256

O SHA-256, ou Algoritmo de Hash Seguro de 256 bits, é uma função de hash criptográfico amplamente utilizada que faz parte da família de funções de hash SHA-2. Ela é projetada para receber uma mensagem de entrada e produzir um valor de hash de tamanho fixo (256 bits), geralmente representado como um número hexadecimal de 64 caracteres. O SHA-256 é utilizado em várias aplicações de segurança e protocolos criptográficos, incluindo assinaturas digitais e geração de certificados. O processo de hash SHA-256 segue estes passos:

- Preenchimento da Mensagem: A mensagem de entrada é preenchida para garantir que seu comprimento seja um múltiplo de 512 bits. O preenchimento envolve adicionar um bit ‘1’ seguido por zeros, juntamente com o comprimento original da mensagem em bits.

- Divisão da Mensagem: A mensagem preenchida é dividida em blocos de 512 bits.

- Valores Iniciais de Hash: O SHA-256 usa oito valores iniciais de hash (H0 a H7), derivados dos primeiros 32 bits das partes fracionárias das raízes quadradas dos primeiros oito números primos.

- Processamento dos Blocos: Cada bloco de 512 bits passa por uma série de operações, incluindo funções lógicas bitwise, adição modular e rotações. Isso envolve um total de 64 rodadas, com diferentes constantes e funções aplicadas em cada rodada.

- Valor Final de Hash: O valor final de hash é calculado concatenando os valores de hash obtidos após o processamento de cada bloco. Este hash de 256 bits é a representação única da mensagem de entrada.

SHA-256 possui as seguintes propriedades:

- Resistência a Colisões: O SHA-256 é projetado para ser resistente a colisões, o que significa que deve ser computacionalmente inviável que duas entradas diferentes produzam o mesmo valor de hash.

- Determinístico: A mesma entrada sempre produzirá o mesmo valor de hash, garantindo consistência em aplicações criptográficas.

- Tamanho de Saída Fixo: O SHA-256 sempre produz uma saída de tamanho fixo de 256 bits, fornecendo uma representação padronizada.

- Efeito Avalanche: Uma pequena mudança na entrada resulta em uma saída de hash substancialmente diferente, contribuindo para o efeito avalanche e aumentando a segurança.

- Resistência à Pré-imagem: Deve ser computacionalmente inviável determinar a mensagem de entrada original a partir de seu valor de hash.

O SHA-256 é utilizado em muitas aplicações criptográficas modernas porque fornece um meio confiável de garantir a integridade e a autenticidade dos dados.

AES

O AES, ou Padrão de Criptografia Avançada, é um algoritmo de criptografia simétrica amplamente adotado como padrão para proteger informações sensíveis. Ele substitui o antigo Padrão de Criptografia de Dados (DES) e é reconhecido por sua eficiência, segurança e versatilidade. O AES opera em blocos de dados de tamanho fixo, e sua força reside em sua resistência a vários ataques criptográficos. A criptografia AES funciona da seguinte maneira:

- Expansão de Chave: A chave secreta inicial, conhecida como a chave de criptografia, passa por um processo de expansão para gerar um conjunto de chaves de rodada. Essas chaves de rodada são usadas nas rodadas subsequentes de criptografia e descriptografia.

- Adição da Chave da Rodada Inicial: O bloco de dados de entrada é combinado com a chave da primeira rodada usando uma operação XOR bit a bit.

- Rodadas: O AES opera em múltiplas rodadas (10, 12 ou 14 rodadas dependendo do tamanho da chave – 128, 192 ou 256 bits). Cada rodada envolve uma série de operações bem definidas:

- SubBytes: Substituição de bytes usando uma tabela de substituição fixa (S-box).

- ShiftRows: Deslocamento das linhas da matriz de estado por deslocamentos variados.

- MixColumns: Uma operação de mistura que combina os dados dentro das colunas.

- AddRoundKey: XOR bit a bit do estado com a chave da rodada.

- Rodada Final: A rodada final exclui a operação MixColumns para simplificar o processo de descriptografia.

- Descriptografia: O processo de descriptografia é essencialmente o inverso da criptografia, envolvendo adição de chave, inversão de ShiftRows, inversão de SubBytes e operações inversas de AddRoundKey.

As principais características do AES incluem:

- Algoritmo de Chave Simétrica: O AES usa a mesma chave para criptografia e descriptografia. A segurança do sistema depende de manter a chave em segredo.

- Tamanhos de Chave: O AES suporta tamanhos de chave de 128, 192 e 256 bits. Comprimentos de chave mais longos geralmente fornecem maior segurança.

- Tamanho do Bloco: O AES opera em blocos de dados de tamanho fixo, com um tamanho padrão de bloco de 128 bits.

- Segurança: O AES resistiu a extensas análises criptográficas e é considerado seguro para uso generalizado.

- Eficiência: O AES é projetado para oferecer eficiência tanto em implementações de hardware quanto de software, tornando-o adequado para vários ambientes de computação.

A criptografia AES é amplamente utilizada na proteção de comunicações e armazenamento de dados. Sua padronização pelo Instituto Nacional de Padrões e Tecnologia (NIST) contribuiu para sua ampla adoção.

Criptossistema de Chave Pública (RSA)

O sistema criptográfico de chave pública RSA (Rivest-Shamir-Adleman) é um algoritmo de criptografia assimétrica amplamente utilizado que permite a comunicação segura e assinaturas digitais. Foi introduzido pela primeira vez em 1977 por Ron Rivest, Adi Shamir e Leonard Adleman. O RSA baseia-se na complexidade matemática de certos problemas relacionados à dificuldade de fatorar o produto de grandes números primos.

A seguir, um resumo do processo de criptografia/descriptografia RSA.

- Geração de Chaves: O RSA envolve a geração de uma chave pública e uma chave privada. A chave pública consiste em um módulo n e um expoente e, enquanto a chave privada compreende o módulo n e um expoente diferente d. O módulo n é o produto de dois grandes números primos, que são mantidos em segredo.

- Distribuição de Chaves: A chave pública é amplamente disponibilizada, enquanto a chave privada é mantida em segredo. Qualquer pessoa pode usar a chave pública para criptografar mensagens, mas apenas o detentor da chave privada pode descriptografá-las.

- Criptografia: Para enviar uma mensagem criptografada, o remetente obtém a chave pública do destinatário e a utiliza para criptografar a mensagem em texto simples. A criptografia é realizada usando exponenciação modular, resultando no texto cifrado:

- C ≡ Me mod n

- C é o texto cifrado, M é a mensagem em texto simples, e é o expoente público, e n é o módulo.

- Descriptografia: O destinatário, que possui a chave privada correspondente, descriptografa a mensagem usando exponenciação modular:

- M ≡ Cd mod n

- M é a mensagem descriptografada, C é o texto cifrado, d é o expoente privado, e n é o módulo.

As principais características do RSA são as seguintes:

- Criptografia Assimétrica: O RSA usa duas chaves diferentes para criptografia e descriptografia: uma chave pública para criptografar e uma chave privada para descriptografar.

- Comprimento da Chave: A segurança do RSA depende do comprimento da chave, com chaves mais longas proporcionando maior segurança. Os comprimentos de chave comuns são 1024, 2048 e 3072 bits.

- Segurança: A segurança do RSA é baseada na dificuldade de fatorar o produto de dois grandes números primos, tornando-o resistente a ataques de força bruta e de fatoração.

- Assinaturas Digitais: O RSA também pode ser usado para assinaturas digitais, onde a chave privada é usada para assinar uma mensagem, e a chave pública é usada para verificar a assinatura.

O RSA continua sendo um algoritmo fundamental na comunicação segura e nas assinaturas digitais. Sua ampla adoção em várias aplicações, incluindo comunicação segura por email e emissão de certificados digitais, atesta sua importância duradoura no campo da criptografia moderna.

Algoritmo ECDSA

O ECDSA (Elliptic Curve Digital Signature Algorithm) é um algoritmo criptográfico assimétrico usado para assinaturas digitais. Ao contrário dos algoritmos tradicionais, o ECDSA é baseado nas propriedades matemáticas das curvas elípticas sobre campos finitos e oferece o mesmo nível de segurança que os algoritmos tradicionais com comprimentos de chave mais curtos.

O ECDSA funciona da seguinte maneira:

- Geração de Chaves: O primeiro passo envolve a geração de um par de chaves assimétricas: uma chave privada (d) e uma chave pública correspondente (Q). A chave pública é derivada da chave privada e está associada a uma curva elíptica específica.

- Geração da Assinatura: Para criar uma assinatura digital para uma mensagem (m), o signatário calcula um valor único chamado nonce (k), que deve ser mantido em segredo e deve ser único para cada assinatura. Em seguida, o signatário calcula os componentes da assinatura r e s usando a chave privada e a mensagem:

- r ≡ (x(k⋅G)) mod p

- s ≡ k−1⋅(H(m) + d⋅r) mod p

- Aqui, G é o ponto base da curva elíptica, x e y são as coordenadas de um ponto na curva, p é a ordem da curva e H(m) é um hash da mensagem.

- Verificação da Assinatura: O verificador, que possui a chave pública do signatário e a assinatura, pode verificar a autenticidade da mensagem. O verificador calcula w, o inverso multiplicativo modular de s, e depois calcula u1 e u2:

- w ≡ s−1 mod p

- u1 ≡ H(m)⋅w mod p

- u2 ≡ r⋅w mod p

- O verificador então calcula um ponto U na curva elíptica usando u1 e u2 e verifica se U corresponde à chave pública Q do signatário. Se U corresponder a Q, a assinatura é válida.

As características mais importantes do ECDSA são:

- Criptografia de Curva Elíptica (ECC): O ECDSA opera em curvas elípticas, proporcionando forte segurança com comprimentos de chave mais curtos em comparação com algoritmos tradicionais.

- Comprimentos de Chave Mais Curtos: Devido à eficiência da ECC, o ECDSA pode alcançar o mesmo nível de segurança com comprimentos de chave mais curtos em comparação com outros algoritmos, como o RSA.

- Eficiência de Recursos: O ECDSA é particularmente adequado para ambientes com recursos limitados, tornando-se uma escolha preferida para aplicações como dispositivos IoT.

- Assinaturas Digitais Seguras: O ECDSA garante a autenticidade e integridade das assinaturas digitais, sendo amplamente utilizado em protocolos de comunicação segura e autenticação.

O ECDSA é usado em uma ampla variedade de aplicações críticas para a segurança, incluindo protocolos de comunicação segura, certificados digitais e tecnologias de blockchain. Sua eficiência e forte segurança o tornam um componente crucial em sistemas criptográficos modernos.

ICs de Segurança para Autenticação por Desafio-Resposta

Ao projetar um hardware que requer autenticação segura, os ICs de segurança podem simplificar o processo, fornecendo funções criptográficas integradas com forte proteção de chaves. A Analog Devices oferece uma variedade de produtos que suportam autenticação segura, incluindo autenticadores seguros e elementos seguros.

Autenticadores Seguros: ICs baseados em SHA-256 suportam autenticação criptográfica simétrica, enquanto ICs baseados em ECDSA utilizam um par de chaves privada/pública para autenticação criptográfica assimétrica. Justamente aos motores criptográficos, esses ICs são equipados com memória EEPROM integrada. Essa memória configurável serve para armazenar dados autenticados do usuário, incluindo informações como detalhes de calibração de sensores.

Elementos Seguros: Os Elementos Seguros da Analog Devices suportam criptografia simétrica e assimétrica, proporcionando aceleração de hardware para algoritmos SHA, RSA, ECDSA e AES, além de uma biblioteca completa de criptografia. Suas funções criptográficas abrangentes permitem lidar com uma ampla gama de esquemas de autenticação. O boot seguro e a atualização segura garantem a autenticidade do firmware. Além disso, apresentam políticas de segurança configuráveis, protocolo TLS e gerenciamento de certificados x.509, que simplificam a implementação de segurança completa para dispositivos IoT.

Glossário

- Criptografia Assimétrica: Um sistema criptográfico que usa um par de chaves (pública e privada) para criptografar e descriptografar dados, proporcionando comunicação segura entre as partes sem a necessidade de um segredo compartilhado.

- Autenticação: O processo de verificar a identidade de um usuário, sistema ou entidade, geralmente através de credenciais como senhas ou certificados digitais.

- Certificado: Um documento digital usado para verificar a identidade de uma entidade e possibilitar comunicação segura, frequentemente emitido por uma Autoridade Certificadora (CA) de terceiros.

- Assinatura Digital: Uma técnica criptográfica que associa a identidade do remetente a uma mensagem, fornecendo integridade e autenticação para o destinatário.

- Criptografia: O processo de converter texto simples em texto cifrado usando um algoritmo e uma chave, garantindo comunicação segura e proteção de dados.

- Irrevogabilidade: A garantia de que uma parte não pode negar a autenticidade ou a origem de uma mensagem ou transação, frequentemente alcançada através de assinaturas digitais.

- Chaves Privadas: Na criptografia assimétrica, é a chave confidencial mantida em segredo por um indivíduo ou entidade para descriptografar mensagens criptografadas com a chave pública correspondente.

- Chaves Públicas: Na criptografia assimétrica, é a chave compartilhada publicamente para criptografar mensagens, complementando a chave privada para comunicação segura.

- Criptografia Simétrica: Um sistema criptográfico que usa uma única chave compartilhada para criptografia e descriptografia, geralmente mais rápido que a criptografia assimétrica, mas requerendo uma distribuição segura da chave.

Contato da Newark no Brasil

Para mais informações e adquirir componentes contate a LATeRe , representante da Newark, pelo Telefone (11) 4066-9400 ou e-mail: vendas@laterebr.com.br

* Texto originalmente publicado no link, adaptado pela Equipe Embarcados.